深入了解最近普遍bwin存在的DNS劫持攻击

最近一些领先的安全公司都发布警告,一系列高度复杂和广泛的攻击攻击行为,这些攻击正以前所未有的规模劫持属于多个政府和私营公司的域名,窃取了来自多个政府和私营公司的大量电子邮件密码和其他敏感数据。但到目前为止bwin,这次袭击究竟是如何发生袭击以及谁被击中的细节依然笼罩在保密之中。

周一,由KrebsOnSecurity记者Brian Krebs发表的一份详细的报告提供了新的细节,帮助解释了广泛的DNS劫持如何以及为何允许攻击者窃取大量电子邮件和其他登录凭据。记录了这些攻击的程度,并将这一活动的起源追溯到关键互联网基础设施提供商的一系列连锁违规行为。

在过去的几个月里,所谓DNSpionage活动背后的攻击者已经破坏了50多家中东公司和政府机构的DNS基础设施关键组件。被认为位于伊朗的攻击者也控制了两个极具影响力的西方服务领域,瑞典的Netnod互联网交换中心和北加州的数据清理中心。通过控制域,黑客能够生成有效的TLS证书,允许他们发起拦截敏感凭证和其他数据的中间人攻击。

在2018年11月27日,思科的Talos研究部门发表了一篇文章,概述了一项名为“ DNSpionage ” 的复杂网络间谍活动的轮廓。

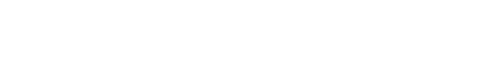

该名称的DNS部分是“ DomainNameSystem ”域名系统的缩写,通过将人类可读的域名转换为一台计算机通过全球网络定位其他计算机所需的IP地址,成为互联网最基本的服务之一。DNS劫持的工作原理是伪造DNS记录,使域指向由黑客而不是域的合法所有者控制的IP地址。DNSpionage已经将DNS劫持带到了新的高度,这在很大程度上是通过破坏公司和政府依赖的关键服务来为其站点和电子邮件服务器提供域查找。

作为对互联网功能至关重要的13个根名称服务器之一的运营商,Netnod Internet Exchange这家位于瑞典的主要全球DNS提供商,当然有资格成为DNSpionage支持其大规模劫持狂潮的关键支柱。18年12月底和19年1月初,在黑客获得Netnod域名注册商账户后,部分瑞典服务的DNS基础设施,特别是sth。dnsnode。net被劫持。

“作为国际安全合作的参与者,Netnod在2019年1月2日意识到我们已经陷入了这波浪潮中,我们经历了MITM(中间人)攻击。”Netnod在声明中写道,“Netnod不是袭击的最终目标。该目标被认为是在瑞典以外的国家捕获互联网服务的登录详细信息。“

而在2月15日与作者的访谈中,PCH的伍德科克承认,在DNSpionage黑客滥用未经授权的域名注册商访问后,其组织的部分基础设施遭到了破坏。

Packet Clearing House与NetNod遭遇相同方法的攻击。pch。net和dnsnode。net的注册商记录都指向Key-Systems GmbH(一家德国的批发域名注册商和注册服务提供商)和瑞典零售域名注册商Frobbit。se来注册其域名。Frobbit是Key Systems的经销商,两家公司共享一些相同的在线资源。未经授权访问Frobbit和Key Systems之间的配置界面,攻击者可以更改两个组织的DNS名称服务器记录。

Packet Clearing House也在互联网运作方式中发挥着关键作用,其是一家位于加利福尼亚州北部的非营利性实体,它还管理着世界上大量的DNS基础设施,官方查询超过500个顶级域名是该基础架构的一部分,包括DNSpionage所针对的中东地区的许多域名。

伍德科克表示,黑客已经破获了PCH的注册商用于发送称为可扩展供应协议(EPP)的信令消息的凭据 。EPP是一个鲜为人知的界面,可作为全球DNS系统的一种后端,允许域名注册商通知区域注册机构(如Verisign)有关域记录的更改,包括新域名注册,修改和转移。

“1月初Key-Systems表示,他们相信他们的EPP界面已被滥用有效证件的人滥用。”伍德科克说。

“从我的角度来看,这次攻击显然是严重的EPP攻击的早期版本。”他写道,“也就是说,目标是将正确的EPP命令发送到注册管理机构。对于未来的推断,我个人非常紧张。注册管理机构是否允许任何EPP命令来自注册商?我们总会有一些弱的注册商,对吧?“

星期一报告中详述的劫持事件突出了DNSSEC的有效性和缺点,DNSSEC是一种旨在通过要求对DNS记录进行数字签名来打败DNS劫持的保护措施。如果记录被某人无法访问私有DNSSEC签名密钥修改,因此该记录与区域所有者发布的信息不匹配并在权威DNS服务器上提供,则名称服务器将阻止结束用户连接到欺诈性地址。

Krebs报道了Netnod的三次攻击中有两次成功,因为所涉及的服务器不受DNSSEC的保护。第三次攻击是针对受DNSSEC保护的Netnod内部电子邮件网络的基础架构,强调了安全措施的局限性。由于攻击者已经可以访问Netnod注册商的系统,因此黑客能够长时间禁用DNSSEC,以便为Netnod的两个电子邮件服务器生成有效的TLS证书。

Netnod首席执行官LarsMichaelJogbck表示:一旦攻击者获得了这些证书,他们就会为公司的目标服务器重新启用DNSSEC,同时显然准备启动第二阶段的攻击,将流经其邮件服务器的流量转移到攻击者控制的机器上。但无论出于何种原因,攻击者在以后尝试吸收互联网流量之前都忽略了使用未经授权的访问其注册商来禁用DNSSEC。

“对我们来说幸运的是,当他们发起他们的中间人攻击时,他们忘了删除它。”“如果他们更熟练,他们就会删除域名上的DNSSEC,这是他们本可以做到的。”

在2019年1月2日DNSpionage黑客不仅追踪Netnod的内部电子邮件系统,他们还直接针对PCH,从Comodo获得两个处理该公司内部电子邮件的PCH域的SSL证书。

伍德科克表示,PCH对DNSSEC的依赖几乎完全阻止了这次攻击,但它设法为当时旅行的两名员工收集电子邮件凭据。这些员工的移动设备通过酒店无线网络下载公司电子邮件,作为使用无线服务的先决条件,强制他们的设备使用酒店的DNS服务器,而不是PCH的支持DNSSEC的系统。

随着DNSSEC最大限度地减少了劫持数据包清除所邮件服务器的影响,DNSpionage攻击者采用了新的策略。上个月末,Packet Clearing House向客户发送了一封信,通知他们持有用户数据库的服务器已遭到入侵。数据库存储用户名,受bcrypt哈希函数保护的密码、电子邮件、地址和组织名称。Packet Clearing House官员表示,他们没有证据表明攻击者访问或泄露了用户数据库,但他们提供的信息是透明度和预防措施bwin。

根据美国国土安全部上个月发布的紧急指令,“多个行政分支机构域名”遭到了劫持活动的打击。到目前为止,关于涉及哪些机构或者哪些数据被盗的公共信息很少。

周一的报告仍然没有回答一些关键的DNSpionage问题。尽管如此,该报告仍然是最新的提醒,说明了锁定DNS基础设施以防止此类攻击的重要性。

特别声明:以上内容(如有图片或视频亦包括在内)为自媒体平台“网易号”用户上传并发布,本平台仅提供信息存储服务。

寻亲成功的90后小伙:遭丢弃后被环卫工收养,小学遇双胞胎哥哥,将去广东跟亲生父母认亲

财联社1月4日电,高盛希望通过贝莱德和资产管理公司Grayscale参与设立比特币现货ETF。

三星电子将于CES 2024推出全新OLED显示器 扩展玄龙骑士电竞显示器产品阵容

I NEED TO BUILD WEBSITE

我需要建站

*请认真填写需求信息,我们会在24小时内与您取得联系。- 微信

-

添加微信

-

- 020-66889888

020-66889888

- 手机

18868869695

- 返回顶部

TOP